折腾:

期间,希望尝试看看,能否通过去破解小花生的apk,然后得到安卓源码,

然后看看能不能找出api返回的json中的J的解密算法,得到明文,得到我们希望的数据。

安卓 apk 反编译 源码

都是win的环境,我此处是mac

去找找是否有mac环境的

还是工具都是统一用法

“还有处于一个开发者辛辛苦苦将自己的应用开发出来被别人一反编译便成为了他自己的东西,所以要进行混淆处理:

以下是我转载的混淆的教程:

”-》如果对方做了混淆,那就悲剧了。

有mac版:

“* dex2jar:将dex文件转换成Jar包 Mac下载地址

* jd-gui:将Jar包文件反编译成java源文件 Mac下载地址

* apktool:查看二进制文件 Mac下载地址”

“场景一

产品经理:xxx,反编译xxx的播放器,看看他们是怎么实现的?

场景二

测试:这个APP怎么一在我们手机上运行就会crash呀,xxx手机就不会。

场景三

APP用户:这个APP有汉化版的吗?”

去下载最新版本的工具

-》

然后继续用:

【已解决】用apktool,dex2jar,jd-gui去反编译安卓apk查看app源码

后记:期间已经从apk改名zip再解压了,在已经解决问题后,整理内容期间,再去试试v3.4.8的apk改zip解压的效果:

【记录】从安卓的apk中解压出各种项目文件

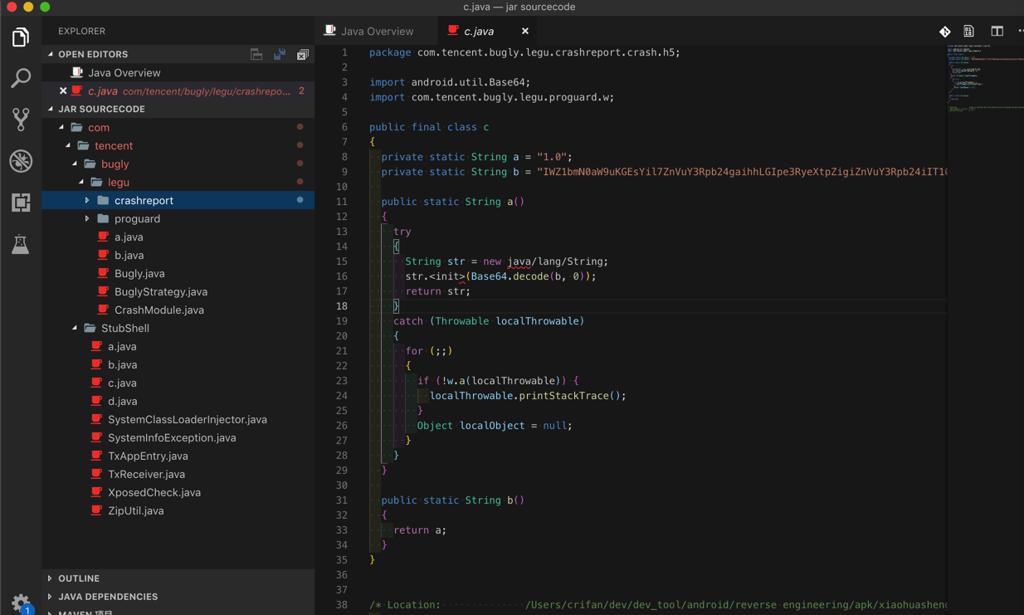

但是,此处还是无法得到想要的源码:

- 一是 源码中没有app程序自己的业务逻辑的代码

- 只有两个库:

- tencent的bugly

- tencent的StubShell

- 的源码

- 二是,被反编译了

- 源码中都是a,b,c之类的文件名和变量

所以此处还是无法实现我们想要找的返回json中J的解密算法。

还是没有程序自己的业务逻辑代码

所以尝试去:

期间去:

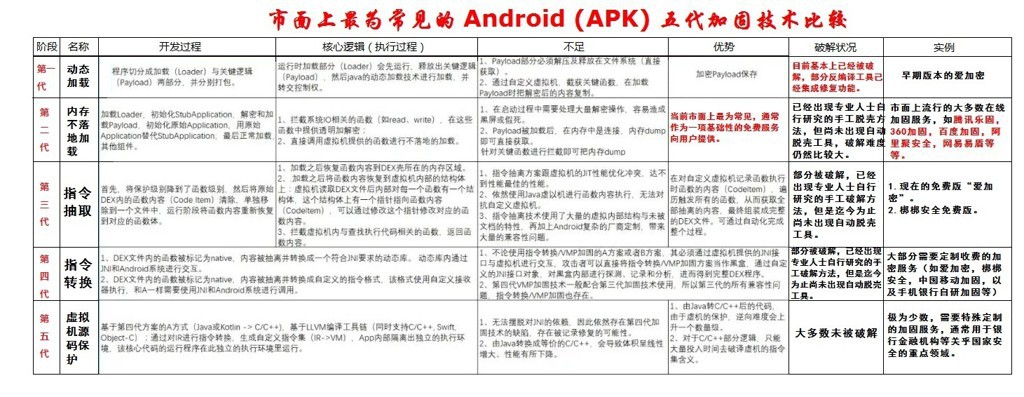

【已解决】搞懂安卓app混淆和加固常见做法和相关逻辑

继续去:

【记录】从反编译安卓apk得到的java源码代码中尝试找返回json中J加密的逻辑和线索

然后再去:

【已解决】安卓app如何脱壳如何破解加固

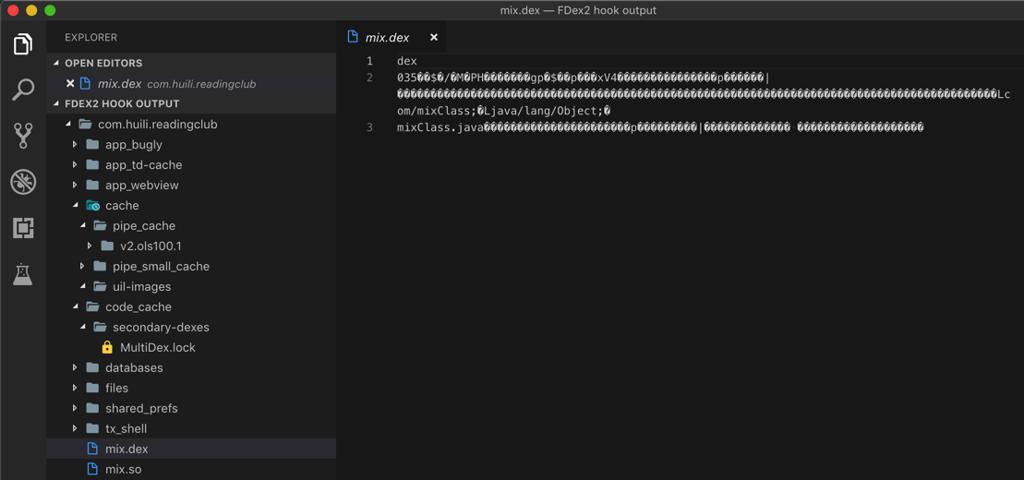

已经hook成功,得到dex了,但是,导出的dex文件不是希望的大小:

mix.dex

文件大小不正常,只有200多B

内容如图可见只是:

dex 035 xV4 Lcom/mixClass; Ljava/lang/Object; mixClass.java

很明显没有需要的数据

->不像别人是1M多,包含对应的app的业务逻辑的代码的那种。

貌似小花生app加密的手段很高级啊?

Android应用加固产品使用对比 – 『移动安全区』 – 吾爱破解 – LCG – LSG |安卓破解|病毒分析|破解软件|www.52pojie.cn

再去换用旧版本app,看看脱壳出来后的效果如何:

【已解决】从不同版本的小花生apk中反编译出包含业务逻辑代码的dex和jar包源码

然后再去:

【已解决】从反编译小花生apk得到的包含业务逻辑代码中找到J字段解码的逻辑并用Python实现