之前已经试过了:

【已解决】用jadx把安卓dex文件转换提取出jar包和java源代码

无法反编译腾讯乐固加密的v3.6.9

以及:

【已解决】mac中试用FDex2去hook导出安卓app的dex等文件

【已解决】用WrBug的DumpDex从app中hook导出dex文件

都无法hook导出有效的dex,所以无法破解v3.6.9的apk

现在去试试其他办法。

参考:

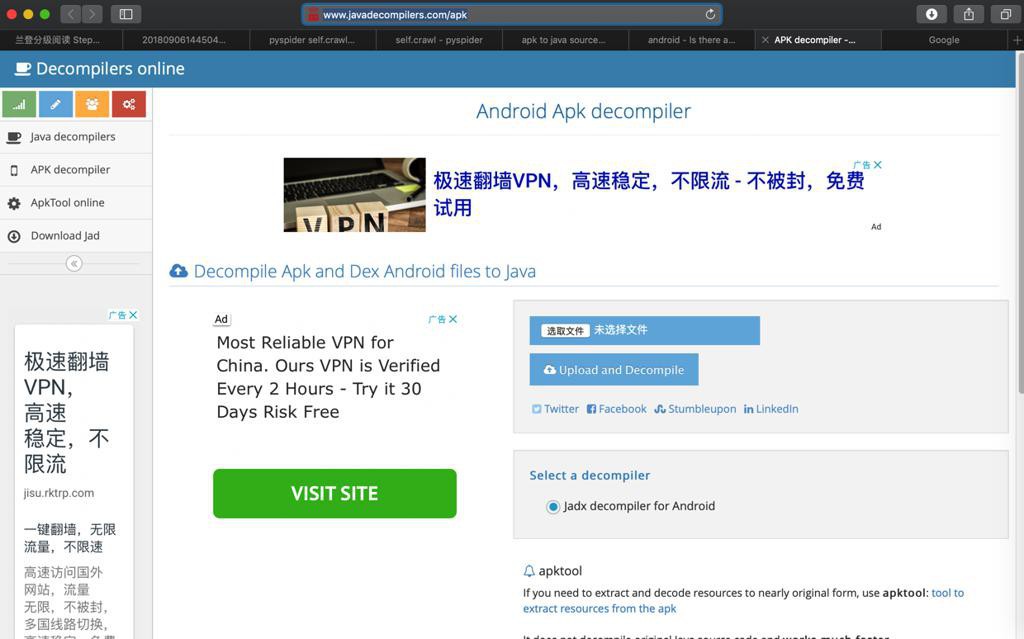

上传到网站试试

只能继续等待了:

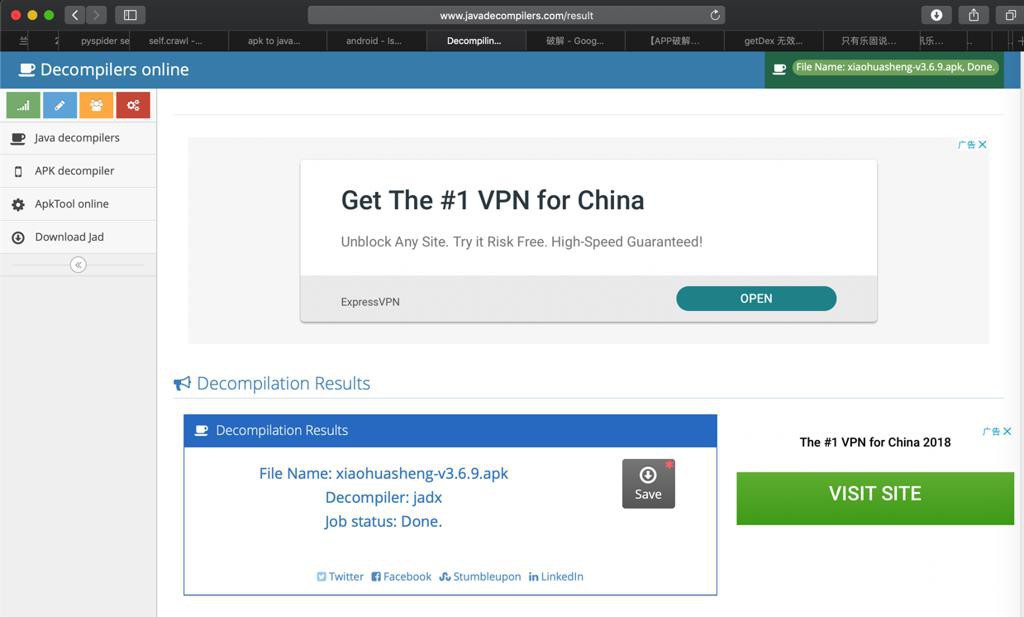

然后完成了:

“File Name: xiaohuasheng-v3.6.9.apk

Decompiler: jadx

Job status: Done.”

点击下载

名字是:

很明显是从jadx中弄的

-》但是自己之前也试过了jadx,是无法破解到源码的,jadx只能得到tencent的legu的加密后的代码,是没用的。

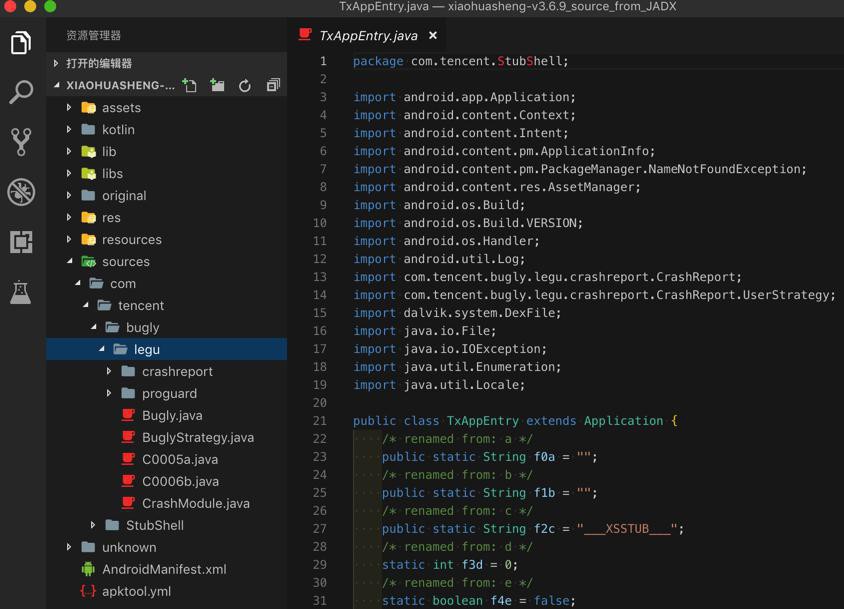

-》下载解压后看到的源码,果然是我猜的,和jadx破解后的一样:

sources中只有:

- com.tencent.bugly

- com.tencent.bugly.legu

- com.tencent.StubShell

即:

在线网站破解,内部是利用的jadx去破解的

-》只能破解,普通未加密的

-》而无法破解,加密不强的比如v3.4.8的奇虎360加密的,或此处v3.6.9的腾讯乐固加密的

截至目前:

- 目前已知的工具无法脱壳

- Jadx

- 反编译无法得到app的源码

- 只有腾讯乐固的源码

- FDex2/DumpDex

- 无法导出有效dex

- 就无法从dex导出jar,jar导出java源码了

- 网上貌似也没有太通俗易懂的,介绍腾讯乐固的脱壳的教程

- 只有介绍ART等机制的

- 还不确定此v3.6.9的apk是否是这个机制

- 即使是,方法可能也已过时而无法破解

总之以后有空:

【未解决】用ART,oat,dex2oat相关机制去破解新一代360、腾讯等安卓apk的加固